Предупреждение и противодействие коррупции в ОАО «РЖД». Специальный курс

Кого касается коррупцияЗакон и порядокКонфликт интересов и его признакиОбстоятельства конфликта интересовДействия при конфликте интересовДекларация о конфликте интересовКонкуренты или нет?Отцы и детиАнтикоррупционные запреты и требованияСистема противодействия коррупции. Коррупционные рискиКритические точки бизнес-процессовПризнаки склонения к коррупционному нарушениюЧто делать если пытаются склонить к коррупции?Уведомление о попытке склонения к коррупции

Что такое фишинг?

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты. Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Основные признаки фишинговых писем: вы получили ссылку в виде цифр; ссылка содержит два и более адресов; в начале адреса сайта есть «www», но нет точки или стоит тире; когда в ссылке буквы заменены на цифры («o» на цифру «0»), либо прописная латинская буква заменена заглавной или произведена замена схожих по написанию букв (b на d и т. ); ссылка некликабельна, но содержит подмененные символы. В этом случае злоумышленник надеется, что вы скопируете ссылку и вставите ее в адресную строку».

В Роскачестве уточняют, что фишинговые ссылки могут поступать через соцсети, личный и рабочий e-mail, мессенджеры, смс, а также чаты на сайтах знакомств.

Признаком подозрительного сообщения с фишинговой ссылкой может быть подмена букв в тексте письма на символы или буквы на другом языке, например «д 0 брьlй дeнb. Мошенники также манипулируют доверчивостью пользователей, когда направляют сообщения с отсутствием каких-либо пояснений, будто письмо является продолжением диалога, которого на самом деле не было. Например, «Здравствуйте, вот обещанная ссылка».

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon. com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Эксперт рассказал, как распознать фишинговое письмо

Эксперт рассказал, как распознать фишинговое письмо — РИА Новости, 03. 2020

Россияне зачастую во время поездок, активного общения с клиентами или загрузки на работе быстро просматривают сообщения, не вдаваясь в детали, однако этими. РИА Новости, 03. 2020

МОСКВА, 1 мар — РИА Новости. Россияне зачастую во время поездок, активного общения с клиентами или загрузки на работе быстро просматривают сообщения, не вдаваясь в детали, однако этими минутами невнимательности активно пользуются злоумышленники. О том, как отличить фишинговое письмо и не стать жертвой кибермошенников, рассказал РИА Новости директор по IT-безопасности в компании Avast Джайя Балу. По словам Балу, успех фишинг-кампании зависит от трех факторов: отправитель письма должен внушать доверие, письмо должно содержать достоверные факты и просьба в письме должна быть логичной, обращенной к конкретному человеку. «Злоумышленники тщательно готовятся к своим атакам: это не случайные рандомные рассылки. Киберпреступники изучают информацию о компании, о ее сотрудниках, чтобы письмо не вызывало никаких подозрений», — пояснил он. Однако в электронных письмах есть некоторые признаки-подсказки, по которым можно отличить фишинг от настоящего письма. «Обратите внимание на следующие факторы: пришло ли это письмо от того, с кем вы часто переписываетесь? Ожидали ли вы получить письма на такую тему от этого сотрудника? Есть ли какая-то срочная просьба в письме, которая требует немедленных действий? Стандартная ли это просьба или необычная? Соответствует ли стиль написания обычному стилю отправителя? Соответствует ли письмо вашему корпоративному стилю? Получали ли ваши коллеги аналогичные письма?», — указал он. Эксперт также советует навести указатель мыши на ссылку, чтобы увидеть, что она показывает — это может быть поддельная ссылка или подозрительное сокращение URL-адреса. «Если вас что-то смущает в письме, проверьте адрес электронной почты отправителя. Например, вы можете увидеть, что имя отправителя вам хорошо знакомо, но при этом адрес почты не его. Если вы уверены, что полученное вами письмо фишинговое, не открывайте вложения, не переходите по ссылкам из письма и не отвечайте на него», — советует Балу. «Передайте письмо в ИТ-отдел или в службу безопасности. Если в вашей компании их нет, расскажите об этом руководству. Важно предупредить остальных сотрудников: не исключено, что злоумышленники будут рассылать подобные письма и другим сотрудникам», — добавил он.

7 495 645-6601

ФГУП МИА «Россия сегодня»

03:11 01. 2020 (обновлено: 20:16 03. 2020)

СДО Ответы

СДО 2022 Локомотивные бригадыСДО 2021 Локомотивные бригадыСДО 2021 Все профессииМВПС ЦДМВ Машинистам электропоездов 2022ССПС 2022КурсыБезопасные методы и приёмы работы на высоте 2020 ВСИБ УЦПКВыполнение вспомогательных работ по управлению локомотивом и ведению поезда, техническое обслуживание локомотива для периодического повышения квалификации 1 раз в три года помощников машиниста локомотива Сев-Кав УЦПК 2022Действия в ситуациях угрожающих жизни и здоровьюДействия локомотивной бригады при отказе в работе технических средствДействия при нестандартных ситуациях связанных с неудовлетворительной работой автотормозов грузового поездаДействия при нестандартных ситуациях связанных с неудовлетворительной работой автотормозов пассажирского поездаДействия работников хозяйства перевозок, связанных с движением поездов и маневровой работой, в аварийных и нестандартных ситуацияхДеловая перепискаИтоговое тестирование дистанционного курса по теме «Управление локомотивом (тепловозом) и действия в аварийных и нестандартных ситуациях (тепловоз)»Как организовать рабочее времяКак проанализировать проблемную ситуациюКлассификация негабаритных грузов. Порядок производства маневровой работы с транспортёрами и вагонами, загруженными негабаритными грузами, порядок постановки их в поездаКурс целевого назначения для повышения квалификации локомотивных бригад по теме «Основы менеджмента безопасности движения» Мск УЦПК 2022Курсы целевого назначения. Тема Управление локомотивом и действия в аварийных и нестандартных ситуациях (Тепловоз)Курсы целевого назначения. Тема «Управление локомотивом и действия в аварийных и нестандартных ситуациях» (Электровоз)Личная мотивацияОбязанности работника по соблюдению трудовой дисциплины и требований по охране труда. Правила внутреннего трудового распорядка ЦДОказание помощи при вынужденной остановке поезда на перегонеОМБД-12 (зачет)Организация движения поездов на железнодорожном транспортеОсновы менеджмента безопасности движения

Основы менеджмента безопасности итоговая аттестацияОсновы противодействия и предупреждения коррупцииОсобенности действий машиниста электровоза, помощника машиниста электровоза по обеспечению безопасности движения при управлении тяговым подвижным составомОсобенности конструкции, управления и обслуживания магистральных электровозов серии 2(3)ЭС5КОсобенности конструкции, управления и обслуживания магистральных электровозов серии 2(3)ЭС5К Сев УЦПК 2022Основные типы продольного профиля станционных путей. Порядок расчёта норм закрепления подвижного состава. Порядок действий работников хозяйства перевозок по закреплению подвижного состава в случае усиления ветраПорядок организации маневровой работы на железнодорожных станциях, в том числе при запрещающих показаниях маневровых светофоров 3 квартал 2020 РХДПравила управления тормозами железнодорожного подвижного состава и эксплуатация систем безопасности движения (Сев УЦПК 2022)Предупреждение и противодействие коррупции в ОАО «РЖД». Общий курсПредупреждение и противодействие коррупции в ОАО «РЖД». Специальный курсУправление тормозами железнодорожного подвижного состава, использование устройств и систем безопасности движения и действия локомотивных бригад при возникновении нестандартных ситуацийУправление тормозами железнодорожного подвижного состава, использование устройств и систем безопасности движения и действия локомотивных бригад при возникновении нестандартных ситуаций — Зачет

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

Полное руководство по фишинговым атакам

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Эксперт рассказал, как распознать фишинговое письмо

«Не заметив, что письмо вредоносное, жертва может дать киберпреступникам доступ к корпоративной сети, конфиденциальной информации. Перейдя на фишинговый сайт, по невнимательности человек может потерять приличную сумму. Успешные фишинговые атаки могут очень дорого обойтись компании. Они подвергают риску важные данные, среди которых могут оказаться и приватные данные клиентов, что нанесет серьезный ущерб репутации», — рассказал эксперт.

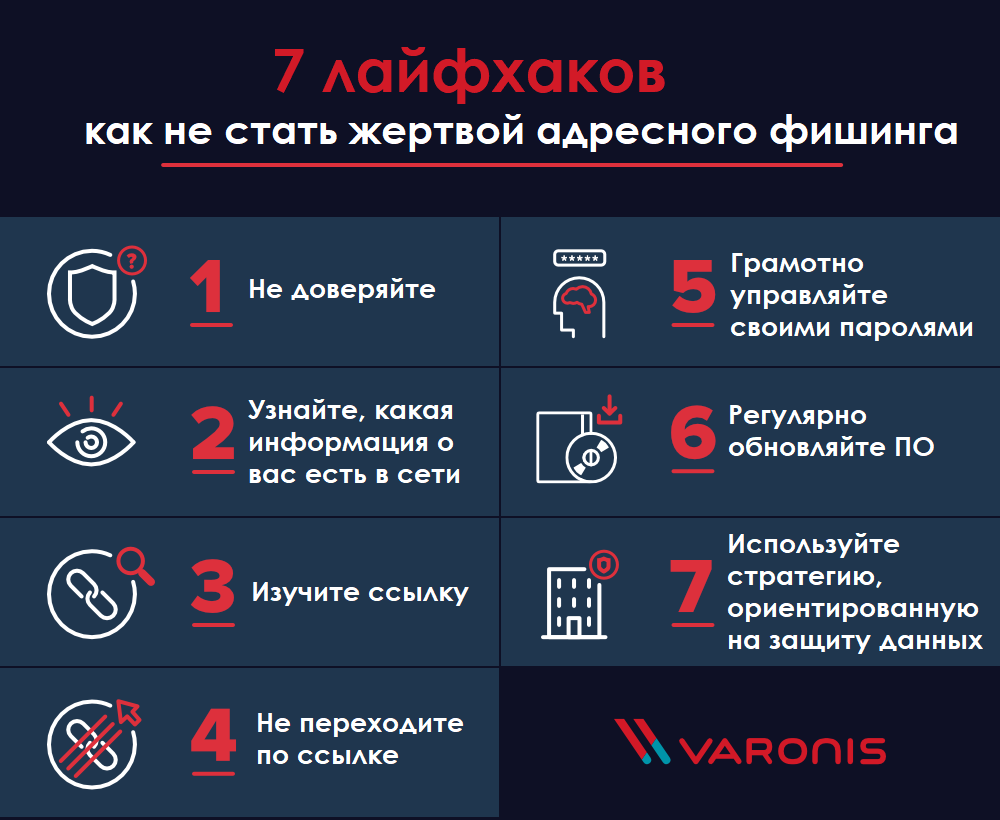

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

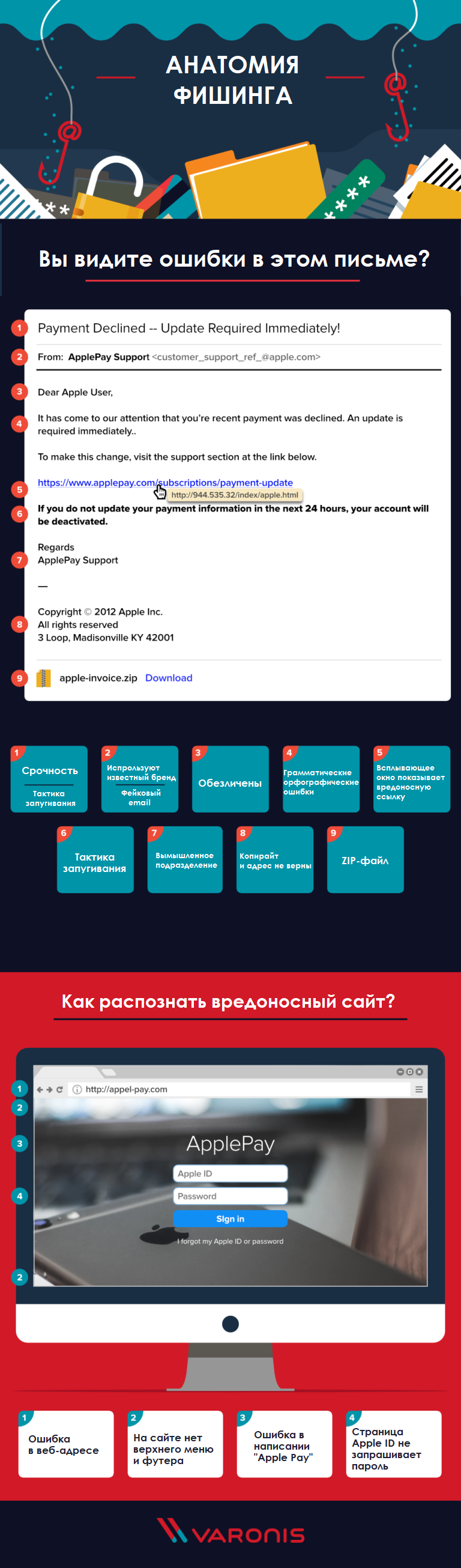

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit. ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Вход — sdo.rzd.ru/lms

Вход — sdo.rzd.ru/lms